lunes, 31 de agosto de 2020

Distribuidor de GPS para Artevisual2.Delarteatusojos

Le saluda Mario de la empresa Car Track GPS lider en sistemas de

rastreo de vehículos. Estamos buscando distribuidores en su país.

Comience un nuevo negocio y ofrezca localización de vehículos vía

web, no cobramos por vehículo, el software es ilimitado.

Con nuestra App en su teléfono puede detener el vehículo en caso

de robo, localizar en tiempo real, estimar distancia recorrida,

controlar combustible y saber qué hacen los choferes.

La promoción le permitirá tener su propia Plataforma Web a un

bajo costo. Más de 200 empresas están ofreciendo servicios de

localización de vehículos.

Todos ellos comenzaron a través nuestro KIT PROFESIONAL de GPS.

Durante 30 días (hasta el 9/30/2020) ofrecemos un 10% de

descuento en la compra de nuestras soluciones de GPS.

Este descuento le permitirá adquirir nuestra solución completa a

través de una inversión más baja de lo que normalmente ofrecemos.

También puede ofrecer el software a empresas que deseen tener su

propio sistema y obtener así una ganancia sin tener que hacer

ninguna inversión.

Nuestras soluciones permiten rastrear vehículos o personas, con

batería interna, resistente al agua y a los golpes, alta

sensibilidad que permite rastrear en el interior de casas u

oficinas, muy bajo consumo y pequeño tamaño, botón de pánico y

relay incluido sin costo.

Solicite una propuesta comercial en español.

Saludos cordiales,

Mario Cruz

Car Track GPS

Tel: +505 86 41 54 59

Con clientes en más de 100 países y 20 años de experiencia en

sistema de rastreo de GPS.

ID: 31000

--

El software de antivirus Avast ha analizado este correo electrónico en busca de virus.

https://www.avast.com/antivirus

WhatsApp, Facebook e Instagram

Webinar en Vivo:

Ventas por redes sociales: WhatsApp, Facebook e Instagram

Cursos en línea - Webinar Interactivo - Curso de 9 Hrs.

Whatsapp: 12 de Septiembre

Facebook: 19 de Septiembre

Instagram: 26 de Septiembre

El participante aprenderá a utilizar los recursos de cada una de estas plataformas digitales con el principal objetivo de convertir ventas a través de internet.

Objetivos Específicos:

- Conocerá los aspectos clave para cerrar ventas por WhatsApp Business y las funciones que esta aplicación ha desarrollado para convertir prospectos en clientes.

- Aprenderá sobre las campañas de performance en Facebook Ads con el objetivo de enviar flujo de mensajes al WhatsApp del negocio.

- Conocerá los aspectos claves para generar una marca personal que aporte valor en Instagram.

Para mayor información, responder sobre este correo con la palabra Sociales + los siguientes datos:

NOMBRE:

TELÉFONO:

EMPRSA:

CORREO ALTERNO:

Para información inmediata llamar al:

(+52) 55 15 54 66 30 - (+52) 55 30 16 70 85

O puede enviarnos un Whatsapp

Innova Learn México - innovalearn. mx - Mérida, Yucatán, México

Secretaría de trabajo y previsión social

El cumplimiento de la normatividad legal en materia de condiciones generales, de seguridad e higiene y de capacitación de

la STPS, tiene por objetivo asegurar que las empresas, sin importar su dimensión o giro, cuenten con las medidas apropiadas

para asegurar una adecuada productividad a través de ambientes seguros y propicios para el desempeño

apropiado del recurso más valioso de la empresa: SU PERSONAL.

Curso: Cómo Cubrir la Normatividad de la STPS para Evitar Multas

-Condiciones Generales del Trabajo en el 2020-

Horario: de 10:00 a 13:00 y 15:00 a 18:00 hrs.

Fecha: 18 de spetiembre

Entre los beneficios que obtendrá con esta importante actualización se encuentran:

-Reducción de accidentes.

-Concienciación del personal en general.

-Aprovechamiento y conservación de mobiliario y equipo.

-Mejor clima laboral.

-Incremento de la productividad.

-Cumplimiento de la obligatoriedad legal.

-Evitar multas y sanciones económicas.

Centro de Atención Telefónica: 01 800 212 9393

Si el tema es de su interés, Responda este correo con el asunto: Multas, con los siguientes datos:

Nombre:

Correo:

Teléfono:

Si lo que usted desea dejar de recibir este tipo de mensajes responder este correo con el asunto BAJA.

WHO IS ETHICAL HACKER

A hacker is a Creative person and a creative Programmer,who have knowledge about Networking,Operating system,hacking & a best creative social engineer who control anyone's mind he is also a knowledgeable person.

Related posts

- Tools For Hacker

- Hack Tools For Pc

- Underground Hacker Sites

- Hackrf Tools

- Hacking Tools Windows

- Hacking Tools Hardware

- Growth Hacker Tools

- Hacking App

- Termux Hacking Tools 2019

- New Hacker Tools

- Physical Pentest Tools

- Hackers Toolbox

- Hacking App

- Kik Hack Tools

- How To Make Hacking Tools

- What Is Hacking Tools

- Game Hacking

- New Hack Tools

- Hacker Security Tools

- Pentest Tools Windows

- Pentest Tools Tcp Port Scanner

- Pentest Tools Review

- Hack Tools For Mac

- Hacks And Tools

- Pentest Tools Android

- Pentest Tools Port Scanner

- Hackers Toolbox

- Hack Tools For Pc

- Computer Hacker

- Pentest Tools Download

- Hacking Tools Github

- Pentest Tools For Mac

- Easy Hack Tools

- Hacking Apps

- Hacking Tools Software

- Hacker Tools Free

- What Are Hacking Tools

- Pentest Tools Linux

- Pentest Tools List

- Beginner Hacker Tools

- Hacking Tools Hardware

- Hacking App

- Hack Tool Apk

- Hacker Tools Free

- Hack Tools Download

- Blackhat Hacker Tools

- Hack Tools

- Pentest Tools For Mac

- Pentest Tools Port Scanner

- Hak5 Tools

- Pentest Tools Apk

- Black Hat Hacker Tools

- Best Hacking Tools 2020

domingo, 30 de agosto de 2020

Cómo Activar El Modo Promiscuo De Red En Raspberry Pi

|

| Figura 1: Cómo activar el Modo Promiscuo de red en Raspberry Pi |

Siempre ha estado el problema de que para utilizar un Kit de Raspberry Pi o de Raspberry Pi Zero W, las cuales tienen interfaces inalámbricas, no era posible activar el modo monitor y realizar ataques que necesitaran de la inyección de paquetes. Esta característica, por lo tanto, limita mucho su potencia como dropboxes o como puntos de ataque en auditorías de seguridad. Y nosotros, queremos sacar el máximo siempre en nuestros proyectos de Hacking & Making.

|

| Figura 2: Libro de Raspberry Pi para hackers & Makers PoCs & Hacks Just for Fun en 0xWord escrito por Pablo Abel Criado, Hector Alonso y Amador Aparicio |

En la siguiente imagen se muestra cómo obtener y comprobar si el chipset de nuestra Raspberry Pi soporta el modo monitor, necesario en cualquier proyecto de auditoría de seguridad en redes WiFi. El comando "sudo airmon-ng" muestra las interfaces de red WiFi de la Raspberry Pi, su alias, wlan0 en este caso, el driver y el chipset de la interfaz de red WiFi, que para este ejemplo es "Broadcom 43430".

|

| Figura 3: Pruebas para comprobar si la RBPi soporta por defecto el modo monitor |

Ejecutando el comando "sudo airmon-ng start wlan0" puede comprobarse a través del mensaje "Operation not supported (-95)" cómo la interfaz de red WiFi wlan0 no soporta el modo monitor en nuestra Raspberry Pi 3 B.

Modificando los drivers de la Raspberry Pi

Existen proyectos que permiten modificar los drivers que trae la Raspberry Pi de serie por otros mejorados. Uno de ellos es el proyecto Re4son-Pi-Kernel, que cuenta con la ventaja de facilitar mucho el proceso de instalación de los nuevos drivers.

|

| Figura 4: Página del proyecto Re4son-Pi-Kernel |

Permite la instalación de un kernel adaptado para proyectos de seguridad, que también está presente dentro del proyecto Kali-Pi orientado al entorno de pruebas de penetración Kali sobre Raspberry Pi. La instalación se llevará a cabo sobre una Raspberry Pi 3B con sistema operativo Raspbian. Es recomendable tener el sistema operativo actualizado.

Como dice la página del proyecto, debemos ejecutar los siguientes comandos para agregar un repositorio nuevo a nuestro source.list e instalar los nuevos paquetes. Se recomienda hacerlo directamente desde el usuario "root", en lugar de usar el comando "sudo" antes de la ejecución de los comandos.

echo "deb https://ift.tt/2EKO17y kali-pi main"

> /etc/apt/sources.list.d/re4son.list

|

| Figura 6: Actualización del nuevo repositorio a raspian para actualizar el kernel |

El siguiente paso es descargar el fichero con la clave de confianza de los paquetes actualizar la lista de claves APT.

wget -O - https://ift.tt/2DaBsSv | apt-key add -

|

| Figura 7: Inserción de la nueva clave de confianza y actualización del listado de claves válidas en la autenticación de paquetes |

Posteriormente se realiza una actualización del listado de repositorios para que en una instalación posterior de paquetes se tenga en cuenta el nuevo repositorio para la descarga de los nuevos drivers necesarios para la actualización del kernel con un "apt update".

|

| Figura 8: Actualización del listado de repositorios |

Por último se procederá a la descarga e instalación de los drivers necesarios para la actualización del kernel a través del siguiente comando:

apt install -y kalipi-kernel kalipi-bootloader kalipi-re4son-firmware

kalipi-kernel-headers libraspberrypi0 libraspberrypi-dev

libraspberrypi-doc libraspberrypi-bin

|

| Figura 9: Instalación de los nuevos drivers |

Si todo ha ido bien, tras un reinicio deberíamos tener el R4ason-Pi_Kernel instalado. Tardará un rato, pero finalmente tendremos instalado el nuevo kernel.

Interfaz nativa WiFi en "modo Monitor"

Tras la finalización de la instalación del nuevo kernel y reinicio de la Raspberry Pi, se procede a realizar las pruebas necesarias para comprobar que realmente se han instalado los nuevos drivers que permite a la interfaz de red WiFi funcionar en modo monitor. Si esto es así, luego ya podríamos construir todos los ataques de red IPv4&IPv6 que quisiéramos.

|

| Figura 10: Ataques en redes de datos IPv4 & IPv6 (3ª Edición) de Juan Luis Rambla, Chema Alonso y Pablo González |

Con el comando "airmon-ng" colocaremos la interfaz wlan0 en modo monitor. Antes hay que asegurarse de eliminar cualquier proceso que hubiera quedado haciendo uso de la interfaz de red anteriormente. Para ello ejecutamos el comando "sudo airmon-ng check kill"

|

| Figura 11: Borrado de procesos previos que pudieran están bloqueando la interfaz de red |

Aparecerá un pequeño error diciendo que no se pudo colocar wlan0 en modo monitor, pero sí se ha creado la interfaz virtual wlan0mon que es la que tendrá realmente el modo monitor activo.

|

| Figura 12: Inicio de la interfaz WiFi wlan0 en modo monitor |

Podemos comprobar con el comando de configuración iwconfig que la nueva interfaz wlan0mon está funcionando en modo monitor.

|

| Figura 13: Modo monitor para la interfaz wlan0mon |

Y ahora ya podemos pasar a probar en algún caso completo el uso del Modo Promiscuo en nuestro Raspberry Pi.

Escaneo de los puntos de acceso cercanos

Como pequeña prueba de concepto, se realizará un escaneo a través de la interfaz de red wlan0mon para conocer qué puntos de acceso se encuentran en nuestra zona de cobertura y características de los mismos: BSSID, dirección MAC, canal de emisión, potencia de la señal, protocolo de cifrado, etcétera.

|

| Figura 14: Características WiFi de los puntos de acceso (AP) dentro del espacio de cobertura |

Para ello bata ejecutar el comando "sudo airodump-ng wlan0mon", tal y como se puede ver en la Figura 14. Y ahora toca probar a inyectar tramas de red desde nuestra Raspberry Pi.

Prueba de inyección de tramas desde nuestra Raspberry Pi

Ahora es posible comprobar fácilmente que la inyección también está activada ejecutando el comando "sudo aireplay-ng --test wlan0mon".

|

| Figura 15: Prueba para comprobar que la interfaz wlan0 es capaz de realizar inyección de tramas |

Es importante mencionar es que la inyección de tramas a un punto de acceso (AP) es extremadamente lenta debido a las características del driver, así que algunos ataques como la re-inyección ARP podrían no ser viables utilizando para ello la interfaz WiFi de la Raspberry Pi.

Autor: Amador Aparicio (@amadapa), escritor de los libros "Raspberry Pi para Hackers & Makers: PoCs & Hacks Just for Fun!" y "Hacking Web Technologies 2ª Edición" , CSE (Chief Security Envoy) de ElevenPaths.

More information

- Hacker Tools For Pc

- Hacker Tools 2019

- World No 1 Hacker Software

- Hackrf Tools

- Pentest Tools Find Subdomains

- Pentest Recon Tools

- How To Install Pentest Tools In Ubuntu

- Pentest Tools For Windows

- Hacks And Tools

- Blackhat Hacker Tools

- Nsa Hack Tools

- What Are Hacking Tools

- Pentest Tools Apk

- Hacker Tools Free

- Game Hacking

- Nsa Hacker Tools

- Hacking Tools For Games

- Hacks And Tools

- Hack Tools Download

- Hacking Apps

- Hack Tool Apk No Root

- Pentest Tools Framework

- Hack Tools For Ubuntu

- Pentest Tools Find Subdomains

- Hacking Tools For Games

- Usb Pentest Tools

- Hacker Search Tools

- Hacker Tools Mac

- Hacker Hardware Tools

- Hack Tools For Ubuntu

- Hacking Tools For Kali Linux

- Hack Tools For Games

- Hacker Tools Free Download

- Hacker Tools Github

- Hacker Tools For Mac

- Pentest Tools Free

- Hacker Tools For Ios

- How To Install Pentest Tools In Ubuntu

- Kik Hack Tools

- Hacking Tools Free Download

- Hack Apps

- World No 1 Hacker Software

- Pentest Tools For Windows

- Hacking Tools Online

- Nsa Hacker Tools

- Hacking Tools Windows

- Hack Tools Download

- Hack Tools For Games

- Hack Tools 2019

- Pentest Tools Windows

- Hacker Tools

- Kik Hack Tools

- Hack Tools

- Pentest Automation Tools

- Pentest Reporting Tools

- Best Hacking Tools 2020

- Hacking Tools Github

- How To Hack

- Pentest Tools For Android

- Black Hat Hacker Tools

- Hacking Tools For Beginners

- Pentest Tools Download

- How To Make Hacking Tools

- Pentest Tools Apk

- Pentest Tools For Mac

- Pentest Tools Tcp Port Scanner

- Tools 4 Hack

- Hacking Tools Windows 10

- Hack Tools For Games

- Hack Tools 2019

- Pentest Tools Free

- Hack Apps

- Hack Website Online Tool

- Pentest Tools Nmap

- Hackrf Tools

- Hacking Tools Name

- Wifi Hacker Tools For Windows

- Hacker Tools Free Download

- Hack Tools Pc

- Tools Used For Hacking

- Free Pentest Tools For Windows

- Hacking Tools Mac

- Beginner Hacker Tools

- Hak5 Tools

- Hacker Tools For Windows

- Android Hack Tools Github

- Pentest Tools Website Vulnerability

- Hack Apps

- Top Pentest Tools

- Physical Pentest Tools

- Hacker Tools For Pc

- Hack Tools

- Pentest Tools Review

- Underground Hacker Sites

- Hacking Tools And Software

- Pentest Tools Windows

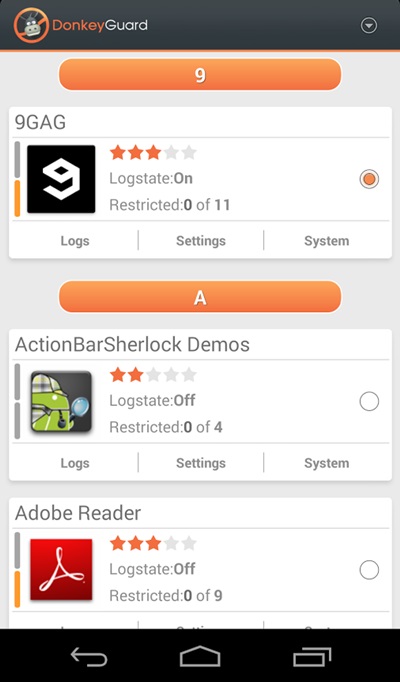

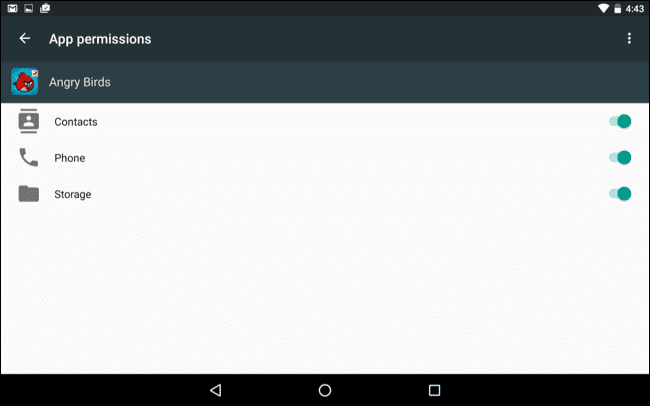

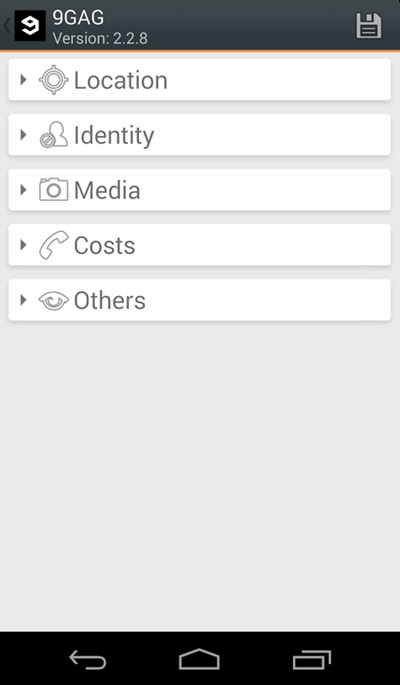

How To Protect Your Private Data From Android Apps

How To Protect Your Private Data From Android Apps

Steps To Protect Your Private Data From Android Apps:

Manually Checking App Permission

Related links

- Hacker Tools Free

- Hacking App

- Pentest Tools For Ubuntu

- Hacking Tools For Mac

- Blackhat Hacker Tools

- Hacking Tools Mac

- What Are Hacking Tools

- Pentest Tools For Mac

- Pentest Tools Url Fuzzer

- Hacking Tools For Mac

- Hack Tools For Windows

- Pentest Tools Subdomain

- Hacker Search Tools

- Hacking Tools Free Download

- Pentest Tools For Mac

- Hack Website Online Tool

- Pentest Tools Kali Linux

- Pentest Tools Port Scanner

- Pentest Tools For Windows

- Pentest Tools Subdomain

- What Is Hacking Tools

- Hack Tools For Mac

- Hacking Tools 2020

- Install Pentest Tools Ubuntu

- Hacking Tools Download

- Hacking Tools For Kali Linux

- Hacking Tools Download

- Pentest Tools Free

- Android Hack Tools Github

- Hacking Tools Pc

- Hacker Search Tools

- Hacker Tools Hardware

- Nsa Hack Tools Download

- Bluetooth Hacking Tools Kali

- Hacking Tools For Beginners

- Hacker Tools For Windows

- Hacking Tools Windows 10

- Hacker

- Hacking Tools And Software

- Hacker Tools

- Free Pentest Tools For Windows

- Hack Tools For Mac

- Tools Used For Hacking

- Free Pentest Tools For Windows

- Hacking Apps

- Bluetooth Hacking Tools Kali

- Pentest Tools For Windows

- Hacking Tools For Pc

- Bluetooth Hacking Tools Kali

- Hacker Tools List

- Android Hack Tools Github

- Hack Tool Apk No Root

- Hack Tools For Mac

- Pentest Tools List

- Pentest Tools Tcp Port Scanner

- Hack Apps

- Termux Hacking Tools 2019

- Hack Apps

- Hack Tools For Games

- Hack Tools For Mac

- Hack Tool Apk

- Pentest Tools Apk

- Nsa Hacker Tools

- Hacking Tools For Games

- Pentest Tools

- Hack Tools

- Install Pentest Tools Ubuntu

- Pentest Tools Port Scanner

- Ethical Hacker Tools

- Hacker Tools Mac

- World No 1 Hacker Software

- Hacking Tools 2019

- New Hacker Tools

THC-Hydra

"A very fast network logon cracker which support many different services. Number one of the biggest security holes are passwords, as every password security study shows. Hydra is a parallized login cracker which supports numerous protocols to attack. This tool is a proof of concept code, to give researchers and security consultants the possibility to show how easy it would be to gain unauthorized access from remote to a system." read more...

"A very fast network logon cracker which support many different services. Number one of the biggest security holes are passwords, as every password security study shows. Hydra is a parallized login cracker which supports numerous protocols to attack. This tool is a proof of concept code, to give researchers and security consultants the possibility to show how easy it would be to gain unauthorized access from remote to a system." read more...- Pentest Tools Android

- Pentest Tools Github

- Hak5 Tools

- Hacking Tools For Mac

- Pentest Tools Online

- Game Hacking

- Hacking Tools For Windows Free Download

- Pentest Tools Linux

- Hacking Tools For Games

- Hack Rom Tools

- Hack Tools 2019

- Pentest Tools Bluekeep

- What Are Hacking Tools

- Black Hat Hacker Tools

- What Is Hacking Tools

- Hacking Apps

- Hacker Security Tools

- Pentest Tools Url Fuzzer

- Hacking Tools For Windows

- Hacking Tools Mac

- Pentest Box Tools Download

- Hacking Tools Free Download

- Hack Rom Tools

- Pentest Tools For Android

- Hacking Tools For Pc

- Pentest Tools Windows

- Pentest Tools For Android

- Hack Tools

- Hack Tools Pc

- Computer Hacker

- New Hack Tools

- Pentest Tools Find Subdomains

- Hacker Tools For Windows

- Hack Tools For Mac

- Hack Rom Tools

- Pentest Tools Linux

- Hacker Tools

- Hacker Tools Hardware

- Wifi Hacker Tools For Windows

- Hacker Hardware Tools

- Nsa Hack Tools

- How To Make Hacking Tools

- Hack Tools Mac

- Pentest Tools Subdomain

- Hacker

- Hacking Tools For Windows Free Download

- Hacking Tools For Pc

- Pentest Tools Android

- Hack App

- Hacker Tools Apk

- Nsa Hack Tools Download

- Physical Pentest Tools

- Hacking Tools 2020

- World No 1 Hacker Software

- Pentest Tools Alternative

- Blackhat Hacker Tools

- Hacking Tools Online

- Physical Pentest Tools

- Hacking Tools For Windows

- Hacking Tools For Beginners

- Pentest Tools Download

- Hacking Tools Hardware

- Blackhat Hacker Tools

- Hacking Tools For Mac

- How To Install Pentest Tools In Ubuntu

- Hacking Tools For Windows Free Download

- Pentest Tools Free

- Hacking Tools Free Download

- Hack Tools Online

- Hack Tool Apk No Root

- Hacker Tools Online

- Pentest Tools Bluekeep

- Pentest Tools Apk

- Hacks And Tools

- Hacker Tools Online

- Hacker Tools Free Download

- Hacking Tools For Mac

- Hack Tool Apk

- Hack Apps

- Hacker Tools Apk

- Hacking Tools Software

- Nsa Hack Tools Download

- What Is Hacking Tools

- Nsa Hacker Tools

- Hacker Search Tools

- Hacking Tools For Beginners

- Pentest Tools Apk

- Bluetooth Hacking Tools Kali

- Pentest Tools Android

- Hacking Tools Github

- Hacker Tools Apk Download

- Wifi Hacker Tools For Windows

- How To Hack

- Kik Hack Tools

- Hak5 Tools

- Hacking Tools Windows

- Hacker Tools Github

- Hacker Tool Kit

- Hacking Tools Windows

- Hack Tools Pc

- Hacking Apps

- Pentest Tools Review